title: "no ramen, no life?" date: 2019-12-15T22:08:24+0900

draft: false

なんでまたRamen?

この記事はBBSakuraNetworks Advent Calendar 2019のものです。これまで非常に高尚な内容で推移してきましたが、いきなり私がレベルを下げたいと思います^^;

なんでまた"no ramen, no life"なのか?「えっ福智さん、そんなにラーメン好きだっけ?」と言う声が聞こえそうです。はい確かに私はラーメンよりワインですし最近はワインより日本酒だったりもします。

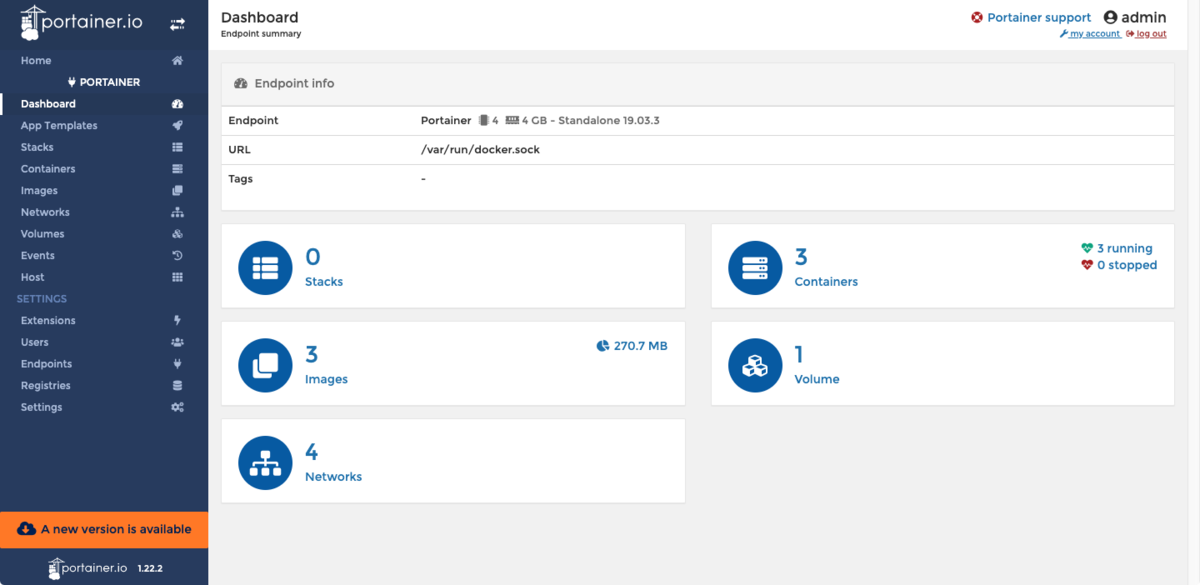

「じゃー何でラーメン?」 これはCloudFlareのTom Pasekaさんの影響が大きいです。彼と香港で食べたButaoのラーメンが美味しかった!それ以降、彼と海外のイベントで会うとラーメンを食べるようになりました。いつしかその「麺会」はRamen BoFとなりFacebookページに発展していきました(現在メンバー数146人!)。BBIXのモットーは"no peering, no internet"なのは前回お話しましたが、それに掛けてここでのモットーは"no ramen, no life"としました。今ではTomが悪ノリしてロゴマークは作るはステッカーにするは挙げ句の果てにはバッチまで作る!もっとノリが良すぎるのがBBIXというか私でついにBBIXノベルティーをカップラーメンのラッピングで"no peering, no internet"と"no ramen, no life"の両方を載せるという馬鹿技に走ってしまいました^^; ただ海外のお客さんの評判はめちゃ高くAwesome!の連続です。私も調子にのって"My company slogan is "no peering, no internet" but my life slogan is "no ramen, no life!"というとウケがいいです。英語も日本語もリズムが大事なのでそう意味でも良いと思いますがね^^;

それ以降、海外出張をするたびほぼ毎回現地でラーメンを食し、FBにno ramen, no life in XXXと上げています。過去49件の海外のラーメン屋さんを訪れていますが今回はその中での「海外ラーメンベスト5」をご紹介したいと思います。

(Ramen BoFの様子)

(Tom Pasekaさんと"no ramen, no life")

海外ラーメン勝手にランキング

No.5 Menya Ramen Denver (https://www.menyacolorado.com/)

このお店はNANOG73 inDenverの時に寄ったラーメン屋さん。アメリカに限らず海外のラーメン屋さんはスープはそこそこですが麺がちゃんと作れません。何でも材料の仕入れが難しく日本のような製麺ができないとか。その中においてこのMenyaさんのラーメンは麺も及第点。スープもおいしい。あとDenverという街がお気に入りというのもTop5入りした要因かも^^;

No.4 Kanadaya London (https://www.kanada-ya.com/)

金田屋という元々福岡の行橋にあったラーメン屋のロンドン店。大英博物館の近くにありいつも行列が外まで伸びています。この近くには一風堂のロンドン店もありロンドンではラーメン銀座かもです。あっさりしたスープながらしっかりコクもある。博多で人気な理由が分かりますし、ロンドンっ子を虜にしているわけですね。

No.3 Butao in Causeway Bay HongKong (https://www.butaoramen.com/)

ここは前出のCloudflareのTomの紹介で行ったお店です。Peering Asia2.0 in Hong KongでのRamenBoFもここで行いました。渋谷にあるラーメン凪 豚王が本店であり、香港はその分家のような存在だと思います。渋谷本店と香港の店舗の比較をしているWebがありましたので載せておきますね。( https://gigazine.net/news/20140926-butao-ramen/ )私の感覚もこのWebと同じく日本人には少し濃い目でRichな味がします。ただTomはいつもここでMore Richにして物凄くこってりを追求します。また彼に言わせると香港でもCauseway BayよりCentralのお店の方が美味しいらしいです。私にはその違いはあまり分かりませんでしたが。。。

No.2 Kaminari Tonkotsu RAMEN Mexico City (https://www.facebook.com/Kaminaritonkotsu/)

先日行ったばかりのお店です。店のたたずまいも「大丈夫かな?」と言う感じでしたがひとつひとつ丁寧に作られていて美味しかったです。麺も期待以上の出来であったと思いますし、なぜかバランスがよかったと言う印象です。

No.1 Kodawari Yokocho Ramen in Paris (https://www.kodawari-ramen.com/)

私が何と言っても絶対にNo.1にあげるお店がKodawari Yokocho Ramanのパリにあるお店です。ルーブル美術館の近くにあるお店ですがかなり有名らしくいつも行列が出来ているようです。このお店のいいところは何と言っても麺がおいしい。おそらく海外で食べるラーメンで麺が一番おいしい。何でも日本で修行した確かバングラデシュのラーメンシェフがこのラーメン屋を作るのに製麺機まで購入しパリに運び、この店の地下室で「こだわりの麺」を作っているそうです。内装も昭和時代を思わせるイメージで新横浜・ラーメン博物館と同じテイストに仕上げるという「こだわり」です。なのでお店の名前も"Kodawari"なんでしょうね。パリにいって日本食が恋しくなったら絶対におすすめのラーメン屋さんです。

番外編 Yui Dubai (https://selectshopframe.com/pages/about-yui)

番外編で取り上げたいのがYui Dubai。なんと中東のDubaiにあるラーメンが食べれるお店。といっても流石にイスラム国家ですから"Tonkotsu"なんてありません。ただそれ抜きで美味しいラーメンを一生懸命考えて作っていると思います。味のトータル点数は流石に上位のお店を凌駕することはできませんが、中東にいってラーメンが恋しくなったら行く価値はあると思います。

まとめ

この活動?を通じていつも思うことなんですが、中国生まれのラーメンですが間違いなく日本育ち。そして世界中のPeering GuysがRamen大好き。RamenBofで皆んなで食べるときは本当にいい笑顔。次はHawaiiのPTCでのRamenBofかな?「情報革命で人々を幸せに」ならぬ「ラーメンで人々を幸せに!」。。。なんの会社かわからなくなってきました^^;